Forcer l’utilisation du TLS 1.2 sur WebSphere 8.5.5.X

Pour forcer l’utilisation du TLS 1.2 sur WebSphere 8.5.5.X, il serait judicieux de voir d’abord les définitions de ces deux termes.

Contexte et définition

WebSphere

IBM WebSphere Application Server est un environnement d’exécution de serveurs java fortement basé sur la technologie JEE (Java Entreprise Edition).

Comme son nom l’indique, il s’agit d’un produit édité par IBM.

TLS 1.2

La Transport Layer Security (TLS) ou « Sécurité de la couche de transport » et son prédécesseur la Secure Sockets Layer (SSL) ou « Couche de sockets sécurisée », sont des protocoles de sécurisation des échanges par réseau informatique, notamment par Internet.

La version 1.2 du TLS date de 2008.

La plupart des navigateurs internet ont annoncé la fin du support de TLS 1.1 (et inférieur) à partir du printemps 2020. Par défaut, WebSphere 8.5.5.X fonctionnant avec TLS 1.0, la fin du support de cette version de TLS par les navigateurs impose de configurer WebSphere pour que celui-ci utilise le protocole TLS 1.2.

Procédure de configuration de TLS 1.2 sur WebSphere

Dans cette procédure, nous allons voir comment forcer l’utilisation du TLS 1.2 sur WebSphere.

Plusieurs serveurs sont actifs sur l’environnement :

- Un Dmgr (Deployment manager) qui héberge la console d’administration et assure la communication avec les autres serveurs.

- Un Node Agent (Agent Nœud) qui correspond à un profil WebSphere et qui peut héberger des serveurs d’application.

- Un Serveur d’application qui héberge les applications java (ear ou war)

Le Dmgr doit être démarré tandis que l’agent de nœud et le serveur d’application doivent être arrêtés.

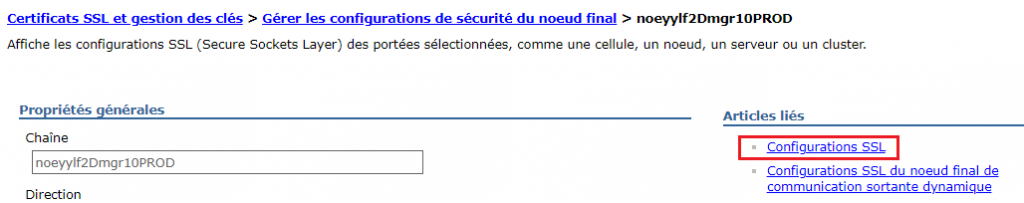

Via la console d’application, on peut afficher la configuration de sécurité du nœud final.

Cliquer sur le Dmgr puis configuration SSL

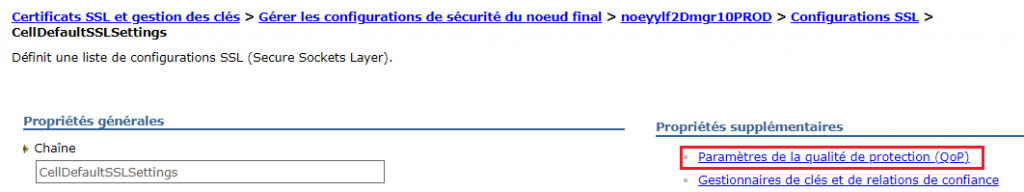

Au niveau de la configuration SSL, cliquer sur Paramètres de la qualité de protection (QoP)

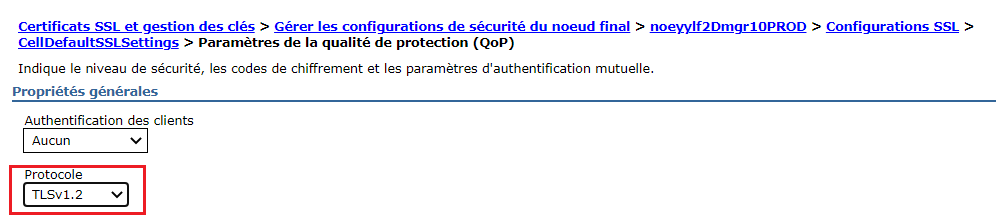

Sélectionner le protocole TLSv1.2

Sauvegarder les modifications et faire la même opération pour le Nœud/Node.

Comme les serveurs communiquent entre eux en interne, il est également nécessaire de venir modifier quelques fichiers directement sur le serveur.

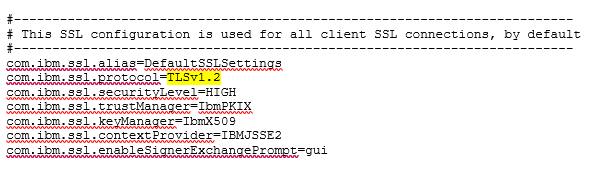

On va donc se connecter sur le serveur et venir se positionner dans le dossier properties du Dmgr pour modifier le fichier ssl.client.props :

Dans la configuration SSL par défaut, il faut venir renseigner TLSv1.2 au niveau du paramètre com.ibl.ssl.protocol (voir ci-dessus)

Sauvegarder le fichier et faire de même sur le fichier ssl.client.props du nœud.

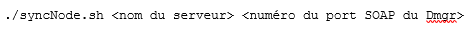

Avant de redémarrer le nœud et le serveur hébergé, il est nécessaire de lancer une synchronisation du nœud via la commande syncNode.sh présente dans le dossier bin du Nœud.

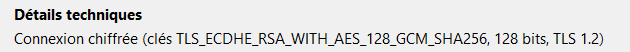

Une fois la synchronisation terminée, il est possible de démarrer le nœud puis le serveur applicatif. En se reconnectant à la console d’administration ou à l’application Web hébergée sur le serveur Web, il est possible de vérifier que le protocole utilisé est bien TLS 1.2 :

French website

French website  Belgian website

Belgian website